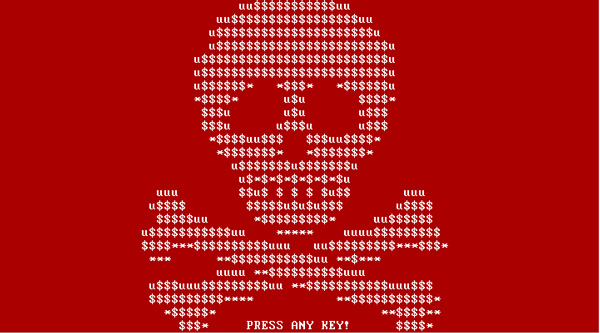

新型Petya ransomware(又稱Petrwrap / Petyawrap)

國際中心/綜合報導 勒索病毒捲土重來?歐洲多個國家27日陸續遭到大規模網路攻擊,受害者包括烏克蘭政府、烏克蘭銀行體系、俄國石油(Rosneft)、航運巨頭快桅集團(A.P. Moller Maersk)等都傳出遭到大規模攻擊。初步認為,這波網攻有如先前肆虐全球的「WannaCry」病毒,同樣屬於勒索病毒。 綜合外媒報導,這波勒索病毒被稱做「佩提亞」(Petya),又被稱做「Petrwrap」。烏克蘭率先傳出遭大規模攻擊,包括重要政府機關、銀行、電力系統都中招,就連車諾比輻射監控系統都受到影響。 烏克蘭副總理羅琴科(Pavlo Rozenko)說,目前中央政府的電腦系統已經停擺,他補充說,攻擊規模前所未有,但我們的資安人員正設法保護重要戰略設施,「沒有重要系統受到影響」。據了解,烏克蘭各地的傳出網攻,包括地鐵站、機場等。 另外,俄羅斯石油公司和丹麥的快桅航運集團(又譯馬士基),都表示內部電腦系統遭到駭客擾亂。快桅集團表示,「證實資訊系統受到網攻,多個網站、部門大規模停擺」。 其他國家方面,包括英國的大型廣告公司WPP、西班牙食品大廠「 Mondelez」、荷蘭船運公司「TNT」、法國建材公司「St Gobain」都傳出遭到不同程度的攻擊。就連美國製藥公司默克(Merck)和英國地方律師事務所「DLA Piper」也受影響。 資安專家分析,佩提亞病毒過去就已經存在,不過這次蔓延的新版本,可能是利用和先前「WannaCry」病毒一樣的微軟Windows作業系統漏洞。「WannaCry」病毒5月份肆虐全球,約在150個國家造成不同程度災情。 應該如何準備 Sophos 已經意識到今天在多個國家看到新的 ransomware 變體。我們的調查顯示,這種攻擊可以加密文件和主引導記錄(MBR),並且可以使用多種技術快速傳播,包括 Windows 電腦使用的 Windows Server 消息塊(SMB)服務中的漏洞的 “EternalBlue” 在本地網絡上共享文件和打印機。 Microsoft 在其 MS17-010 公告中解決了此問題。它也可以通過使用Microsoft PsExec 工具的變體與來自目標電腦的管理員憑據相結合來傳播。 使用 Sophos Endpoint Protection 的客戶可以保護這種 ransomware 的所有已知變體。Sophos 於 6月27日13時50分 在UTC發布了保護措施,並提供了一些更新,為未來的變種提供了進一步的保護。 此外,使用Sophos Intercept X 的客戶從這種新的 ransomware 變體出現之時就主動保護了沒有加密的數據。然而,客戶可能需要採取進一步措施,重新啟動受感染的電腦。 防禦措施 我們的建議: 確保系統具有最新的修補程序,包括 Microsoft MS17-010…